vue实现xss

XSS 攻击简介

XSS(跨站脚本攻击)是一种常见的安全漏洞,攻击者通过注入恶意脚本到网页中,当其他用户访问该页面时,脚本会在其浏览器中执行,可能导致数据泄露或会话劫持。

Vue 中的 XSS 防护机制

Vue 默认对动态绑定的内容进行 HTML 转义,防止 XSS 攻击。例如,使用 {{ }} 或 v-text 时,内容会被转义为纯文本,不会被解析为 HTML。

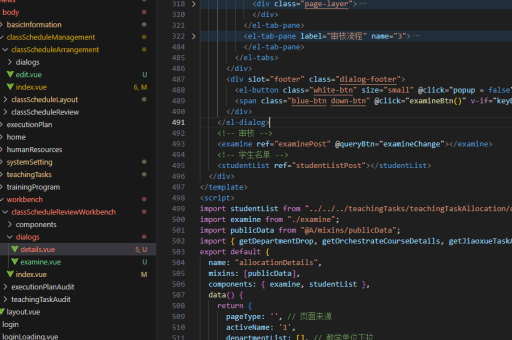

<template>

<div>{{ userInput }}</div> <!-- 自动转义,防止 XSS -->

</template>需要手动处理 XSS 的情况

如果必须渲染原始 HTML(如富文本编辑器内容),使用 v-html 指令时需确保内容经过净化(sanitize)。

<template>

<div v-html="sanitizedHTML"></div> <!-- 需手动处理 XSS -->

</template>使用 DOMPurify 净化 HTML

DOMPurify 是一个流行的 HTML 净化库,可移除恶意代码。

安装:

npm install dompurify在 Vue 中使用:

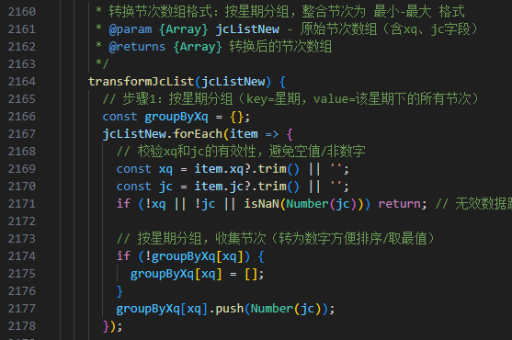

import DOMPurify from 'dompurify';

export default {

data() {

return {

rawHTML: '<script>alert("XSS")</script><p>Safe content</p>'

};

},

computed: {

sanitizedHTML() {

return DOMPurify.sanitize(this.rawHTML);

}

}

};避免直接拼接 HTML

动态生成 HTML 时避免直接拼接字符串,优先使用 Vue 的数据绑定或净化后的内容。

错误示例:

// 危险!可能引入 XSS

const dangerousHTML = `<div>${userInput}</div>`;设置 CSP 增强安全性

内容安全策略(CSP)可通过 HTTP 头限制脚本来源,进一步防御 XSS。例如:

Content-Security-Policy: default-src 'self'; script-src 'self' 'unsafe-inline'其他注意事项

- 避免将用户输入直接作为

href或src属性值(可能触发 JavaScript 协议)。 - 对服务端返回的数据进行验证和转义,即使前端已防护。

- 使用 Vue 的

v-bind绑定 URL 时确保协议安全:<a :href="safeUrl">Link</a> <!-- safeUrl 应以 http/https 开头 -->